1.本文章結(jié)合作者在平時(shí)工作中經(jīng)歷,對工控資產(chǎn)嗅探所使用的工具進(jìn)行簡單分析與驗(yàn)證,工控資產(chǎn)地址可以通過shodan、fofa、zoomeye等網(wǎng)站進(jìn)行收集。

2.利用Nmap工具可以對S7、modbus的plc設(shè)備進(jìn)行掃描探測,

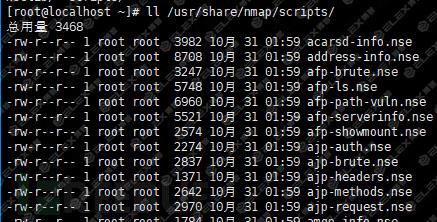

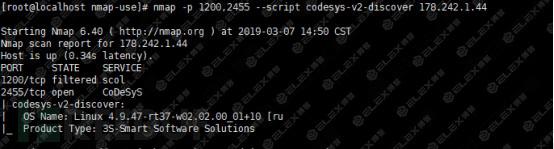

Nmap 6.4 腳本目錄位于:/usr/share/nmap/scripts, 共有448個(gè)腳本。

如下所示:

腳本分類如下:

-sC: 等價(jià)于 –script=default,使用默認(rèn)類別的腳本進(jìn)行掃描

–script=: 使用某個(gè)或某類腳本進(jìn)行掃描,支持通配符描述

–script-args=: 為腳本提供默認(rèn)參數(shù)

–script-args-file=filename: 使用文件來為腳本提供參數(shù)

–script-trace: 顯示腳本執(zhí)行過程中發(fā)送與接收的數(shù)據(jù)

–script-updatedb: 更新腳本數(shù)據(jù)庫

–script-help=: 顯示腳本的幫助信息,其中部分可以逗號(hào)分隔的文件或腳本類別

腳本使用方式:

執(zhí)行單個(gè)腳本:nmap –script /path/to/script.nse

執(zhí)行多個(gè)腳本:nmap –script /path/to/script.nse,/another/path/script2.nse

執(zhí)行文件夾包含的所有腳本:nmap –script/path/to/folder/

描述:探測modbus協(xié)議的設(shè)備

輸入:nmap -sV –script modbus-discover 166.169.57.136 -p 502

輸出:

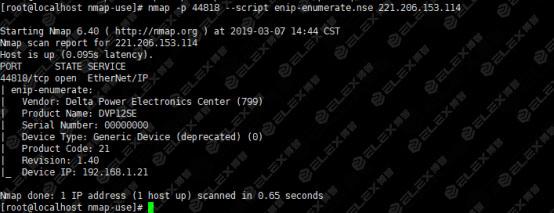

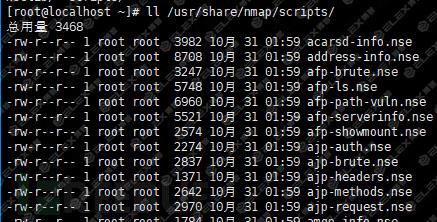

描述:探測EthernetIP協(xié)議的設(shè)備

輸入:nmap -p 44818 –script enip-enumerate.nse 221.206.153.114

輸出:

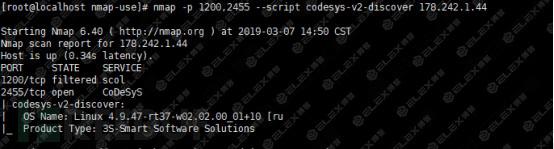

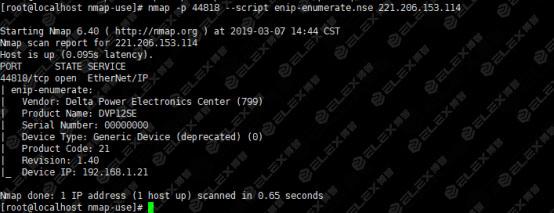

描述:探測CoDeSyS協(xié)議的設(shè)備

輸入:nmap -p 1200,2455 –script codesys-v2-discover 178.242.1.44

輸出:

描述:探測NiagaraFox協(xié)議的設(shè)備

輸入:nmap -p 1911 –script fox-info 67.176.19.167

輸出:

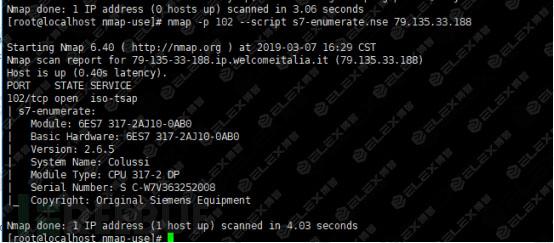

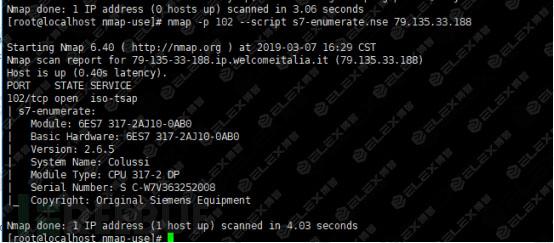

描述:探測S7協(xié)議的設(shè)備

輸入:nmap -p 102 –script s7-enumerate.nse 79.135.33.188

輸出:

…

其它工控組件如下,使用參考:https://github.com/digitalbond/Redpoint#bacnet-discover-enumeratense

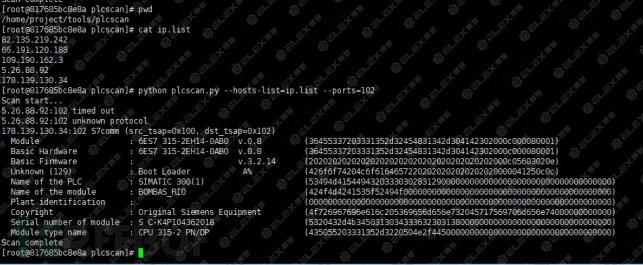

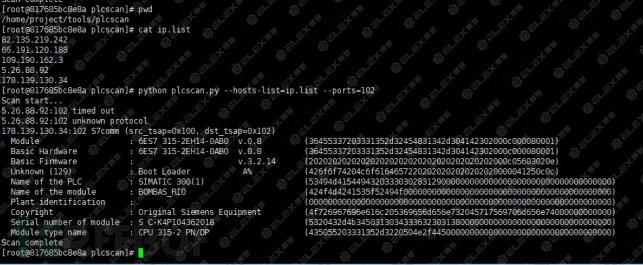

3.用plcscan工具可以對S7、modbus的plc設(shè)備進(jìn)行掃描探測

S7協(xié)議plc設(shè)備探測

第一步:新建ip.list,將要掃描的ip寫入其中

第二步:在plcscan目錄下輸入python plcscan.py –hosts-list=ip.list –ports=102命令進(jìn)行掃描并觀察結(jié)果

備注:也可以通過輸入python plcscan.py 178.139.130.34 –ports=102 進(jìn)行指定ip掃描,如下圖所示

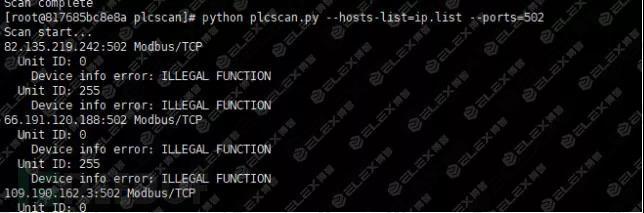

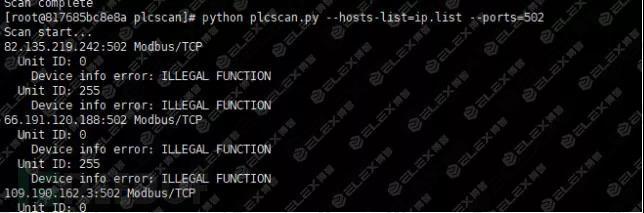

modbus協(xié)議設(shè)備探測

第一步:新建ip.list,將要掃描的ip寫入其中

第二步:在plcscan目錄下輸入python plcscan.py –hosts-list=ip.list –ports=502命令進(jìn)行掃描并觀察結(jié)果

備注:也可以通過輸入python plcscan.py 178.139.130.34 –ports=502 進(jìn)行指定ip掃描,如下圖所示

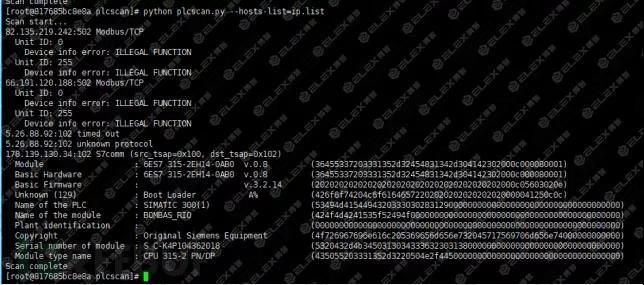

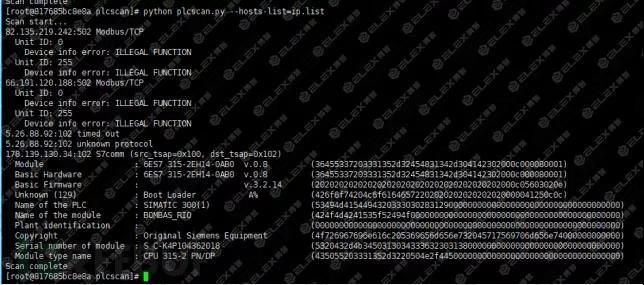

nS7和modbus協(xié)議設(shè)備探測

第一步:新建ip.list,將要掃描的ip寫入其中

第二步:在plcscan目錄下輸入python plcscan.py –hosts-list=ip.list 命令進(jìn)行掃描并觀察結(jié)果

4.利用ISF工具對s7、cip、enip、profine-dcp協(xié)議工控設(shè)備![]()